Une sécurité de pointe s’offre à vous

Des fonctionnalités de sécurité robustes protègent vos données et vous permettent de vous concentrer sur les choses qui comptent le plus.

Sécurité de l’application et de l’infrastructure

Convene accorde à ses utilisateurs la pleine propriété du système, de la gestion des rôles et des appareils à la configuration des préférences du système et de sécurité.

Hébergement Cloud sécurisé

Hébergement cloud approuvé, ségrégation et disponibilité des données dans le cloud, système de sétection et de prévention d’Intrusion actif 24/7, ainsi que sauvegarde et récupération des données automatiques.

Gouvernance sécurisée

Convenu a défini des politiques de sécurité, une équipe de sécurité dédiée, des procédures de traitement des données conformes au RGPD, des mesures de continuité d’activité, des mécanismes de détection d’incidents, des procédures de gestion des vulnérabilités et des mesures de sécurité du personnel.

Certifications

Témoignage de notre dévouement

Des clients satisfaits, notamment des sociétés du FTSE 100, des sociétés du Fortune 500, des banques, des organisations à but non lucratif et des gouvernements dans plus de 100 pays à travers le monde, font confiance à Convene comme logiciel de gestion du conseil d’administration.

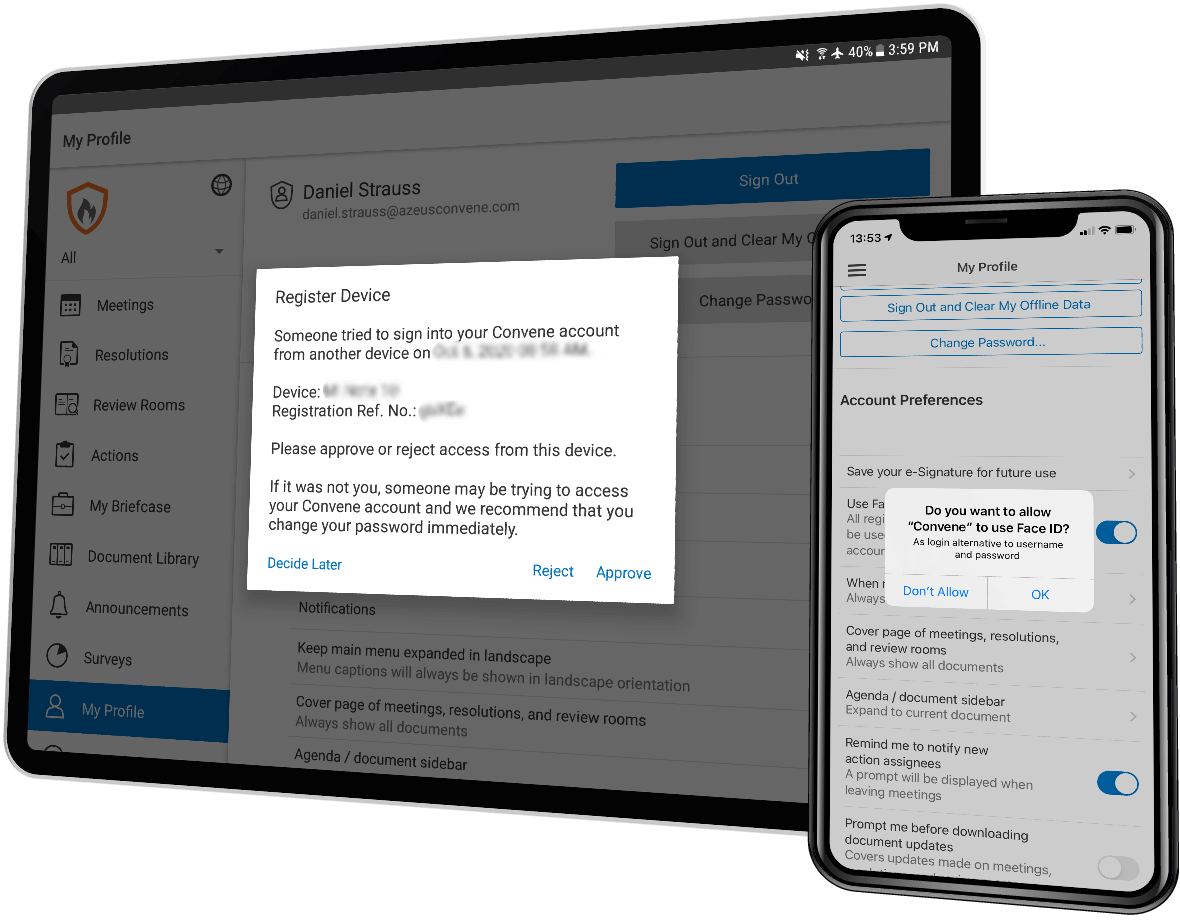

Securité

Dotée de fonctionnalités de sécurité avancées et de cryptagede bout en bout, Convene offre aux utilisateurs un niveau élevé de protection des données, de contrôle d’accès, de disponibilité et de sécurité.

Sécurité de l’application et de l’indrastructure

Convene accorde à ses utilisateurs une propriété complète du système — de la gestion des rôles et des appareils d’utilisateur à la configuration des préférences système et de sécurité. Qu’il soit utilisé sur un appareil mobile, une tablette ou un ordinateur de bureau, Convene et tous les processus de réunion sont sécurisés contre toute menace ou vulnérabilité.

Hébergement Cloud sécurisé

Hébergement cloud approuvé, ségrégation et disponibilité des données dans le cloud, système de sétection et de prévention d’Intrusion actif 24/7, ainsi que sauvegarde et récupération des données automatiques.

Gouvernance sécurisée

Convenu a défini des politiques de sécurité, une équipe de sécurité dédiée, des procédures de traitement des données conformes au RGPD, des mesures de continuité d’activité, des mécanismes de détection d’incidents, des procédures de gestion des vulnérabilités et des mesures de sécurité du personnel.

Sécuriser vos données est notre priorité absolue.

Découvrez comment Convene peut offrir à vos conseils d’administration une expérience de réunion supérieure.

Demandez une démo gratuite sans frais ni engagement.